国家情報院ハッキング疑惑、無能なイタリア企業に安全保障情報筒抜け

国家情報院、危険性を認識しながら取引継続

国家情報院が、ハッキングプログラムの遠隔制御システム(RCS)の運用過程で、民間人査察(監視)を行った疑惑があるとして、野党とマスコミが求めたログファイルなどの具体的な情報の開示を無視する論拠は、「対北朝鮮情報戦能力を危険にさらす」ということだ。一言で言えば、国家機密である国家情報院の活動内容と能力が知られるかもしれないという主張だ。しかし、今回流出した資料で明らかになった国家情報院の行動は、セキュリティの維持が命である情報機関の姿とはかけ離れていた。

まず、自分が様々な諜報活動に使うハッキングプログラムを外国企業から導入したこと自体が、国家情報院の無能と考えの甘さ表していると指摘される。RCSを販売するイタリア企業のハッキングチームは、独自のサーバーを管理しており、国家情報院の活動方式と内容を相当部分覗き込むこともできる。匿名希望のあるコンピュータ工学の教授は、「RCSはあまり高度なものではなく、平易な技術でも作れる。国家情報院は、随時更新を任せることができ、ハッキングがばれた際に調査が難しいという理由で外国企業から購入する方を選んだようだが、自分たちの行動を露出させる可能性もあることから、危険極まりない」と指摘した。

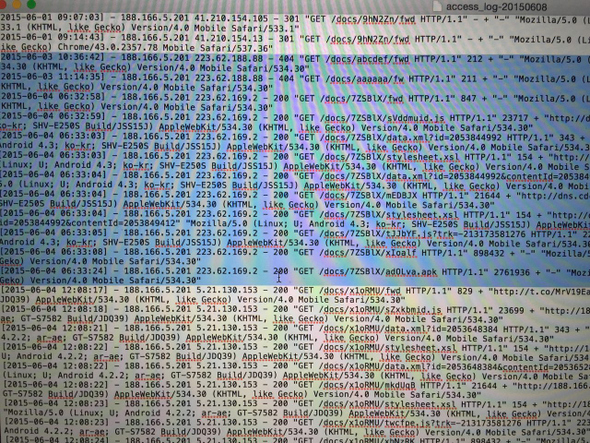

実際、2013年4月20日、ハッキングチームの社員同士でやり取りした電子メールによると、国家情報院によるハッキングデータの件数とサイズなどを、ハッキングチームがすべて確認できたことが分かった。国家情報院による諜報活動の輪郭を把握できる重要な情報がハッキングチームの掌にあったわけだ。もしこれを他の情報機関や北朝鮮側と取引したなら、国家情報院の諜報活動に大きな危険をもたらした可能性もある。

国家情報院はまた、自分のターゲット(目標物)についての情報もハッキングチームに露出させた。昨年1月にハッキングチームに送信した電子メールで、国家情報院は「中国にターゲットがいくつかあるが、360ワクチン(中国でよく使わウイゥル対策ソフト)への対応策があるのか」と尋ねた。中国居住者が主なターゲットであることを堂々と示したわけだ。ハッキングチームに製作を求めた各種の“餌ファイル”でもターゲットの情報を公開した。餌とはフィッシングの文字のように偽装して、ターゲットに送って感染をさせるために使われるサイトで、ターゲットが関心を示しそうな内容であることから、重要な情報と言える。

国家情報院は、自らもこのような取引の危険性を把握していた。カナダのトロント大学の非営利研究チーム「シチズンラボ」が昨年2月にハッキングチームの活動を追跡している途中、国家情報院が使用していたIPアドレスが公開された。国家情報院は「どうしてこのようなことが起きるのか」と敏感に反応した。にもかかわらず国家情報院は、ハッキングチームとやりとりした電子メールの添付ファイルにパスワードさえ設定しない程度に無神経な行動を見せた。

韓国語原文入力: 2015-07-30 20:13