「5163部隊、顧客に接続する際

常に匿名ネットワーク利用」

仮想回線作成しIP位地の把握防ぐ

イタリアハッキング業者も国家情報院に

「IP隠し続けたいなら」アドバイスも

ハッキング疑惑が持ち上がっている国家情報院がイタリアのセキュリティ会社「ハッキングチーム」と取引する過程で、自分の接続位置を徹底的に隠そうとしていた状況が明らかになった。

オランダの悪性プラグラム検出専門ベンチャー企業である「レッドソックス」は28日、ハンギョレの問い合わせに対し、「(国家情報院が接続したものと把握されたインターネットアドレス)109個は、すべて『トール(Tor=匿名)』の IPアドレスだった」とし「(国家情報院の偽名である)5163部隊は、ハッキングチームの顧客サポートポータルにアクセスする際、常にトールネットワークを利用したが、実際の位置を隠すためのもの」だと明らかにした。

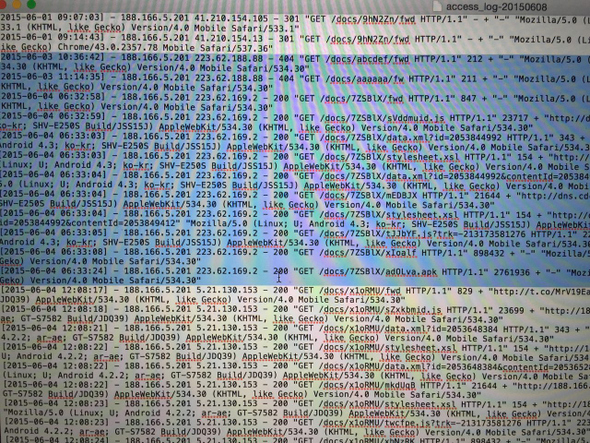

トールは、インターネット上で匿名を保証し、検閲を避けるために設計されたソフトウェアで、定期的に仮想回線を作成して接続者のIPなどを把握できないようにする。国家情報院は、トールを通じて実際の位地ではなく、複数の場所でアクセスしているように偽装していたわけだ。レッドソックスは21日に発表した報告書で、「5163部隊はハッキング行為のために、少なくとも世界15カ国で109個のIPを活用したことが分かった」とし「(ハッキングチームの)遠隔制御システム(RCS)利用機関の中で最も積極的なユーザー 」だと分析した。

国家情報院がアクセス位置を隠しながらハッキングソフトウェアを運営してきたのなら、民間人査察疑惑などの真相究明はさらに困難を極めることになる。国家情報院の特性上、秘密保持手段だったことも考えられるが、実際の攻撃の作業に使われた可能性も排除できないからだ。ハッキングチームは6月5日、頻繁に接触していた国家情報院職員(devilangel1004)に電子メールを送り、「トールブラウザは同じバグがあるので、引き続きIPを隠したいなら、仮想プライベートネットワーク(VPN)や公開プロキシなどを使うことを進める」と助言までしていた。国家情報院側が匿名としてのアクセスを要請し続けていたためと思われる。

今回のハッキング事件と関連し、国家情報院を告発した新政治民主連合も、国家情報院に対する更なる疑念を示した。国会情報委員会の野党幹事であるシン・ギョンミン議員は29日、記者たちに「国家情報院が2013年8月前後に、コンピュータの性能改善作業を行う際、一部資料が流失されたと伝えられており、国家情報院の主張通り、2012年1月のRCS導入以降のデータの100%復元は不可能だ」と指摘した。また、当初ハッキングチームから与えられたライセンスの20個中10%(2つ)が実験用だとしたが、実際の攻撃目標(ターゲット)は、全体の51件のうち半分以上(31件)を実験用となっていることについても、疑問を提起した。

与党は同日、国家情報院に対する徹底的に擁護に乗り出した。情報委員会の与党幹事であるセヌリ党のイ・チョルウ議員は記者団に、「海外にいる危険人物に対するハッキングについては、どの国も違法としない。私たち(韓国)の法にも(規定が)ない」とし、「実際(に行われたこと)ではない限り、疑惑を提起してはいけない」と述べた。

韓国語原文入力:2015-07-29 20:24