国家情報院がハッキングプログラムを購入した疑い、SNSも手に取るよう

国家情報院が海外の盗聴プログラム販売業者から数億ウォンでコンピュータ・スマートフォン用ハッキングプログラムを購入した疑惑が提起された中で、その情況が捉えられた過程と当該業者が販売したハッキングツールがどのような機能を持つのか関心が集まっている。

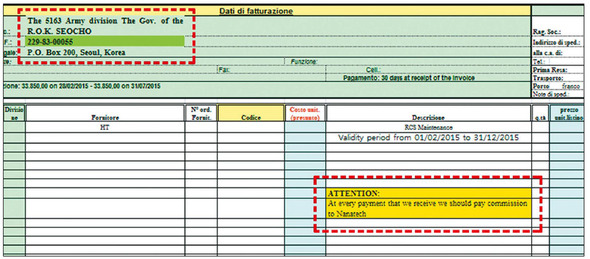

広範囲なオンライン査察の道を開く強力な機能のハッキングプログラムを国家情報院が購入したという疑惑は、今月6日、イタリアのソフトウェア企業「ハッキングチーム」が外部からの攻撃を受けて流出したと見られる膨大な資料がインターネットに流れ提起された。現在、何と400ギガバイト(GB)に及ぶ資料がP2P方式のファイル共有プログラムである「BitTorrent」に上がっている。 そこには国家情報院の偽装名として知られる「大韓民国陸軍5163部隊」がイタリアの業者ハッキングチームと取引した情況が記録された領収書も含まれている。 この領収書にはこの業者の代表的商品であるハッキングプログラム「RCS(リモートコントロールシステム)」関連の取引明細が書かれている。

「ハッキングチーム」から流出したと推定される資料には、この業者と取引した世界各国の顧客名簿と共に、2011年から4年間の領収書、顧客とやりとりしたEメールなどが含まれているという。 10日、ハンギョレがセキュリティー専門家とともに調べたところ、韓国以外にも米国、メキシコ、トルコ、ポーランドなど多くの国家はもちろん、米国連邦捜査局(FBI)、カザフスタン国家安保部(KNB)等の情報機関がハッキングチームと取引した可能性を示す領収書資料が確認された。

すべてのPC・スマートフォンに対して

リアルタイムでハッキング…暗号も解読

遠隔操縦でファイル削除も可能

イタリア業者の資料と推定 400GB

「韓国部隊が購入」の領収書発見

これと関連してハッキングチームは9日(現地時間)、公式声明を通じて今月6日にハッカーの集中攻撃を受け、顧客名簿などの資料が露出したことは事実だとし、自分たちが製作した盗聴スパイウェアプログラムに対する統制権を失い深刻な脅威に直面したことを明らかにしたとイタリアのマスコミが報道した。 この業者は現在、自分たちの作った盗聴ツールをテロリストらが意のままに使用でき危険な状態にあるとし、顧客に対してもこのシステムの使用を一時中断するよう勧告した。

実際、今回流出した資料には顧客情報と関連した文書の他に、ハッキングチームが製作し販売した盗聴プログラムの一部のソースコードも含まれていると見られる。 韓国国内の情報セキュリティ企業であるNCHCセキュリティは8日、「緊急イシュー共有」という報告書を出して「イタリアの業者ハッキングチームから、彼らが販売した攻撃コードが流出し、これはフラッシュ プレイヤーの弱点を攻撃するもので、ユーザーの注意が要求される」という趣旨の警告を行った。

これに伴いハッキングチームの代表的商品で、韓国の国家情報院が購入したと疑われているハッキングプログラム「RCS」がどれほど強力な機能を有しているかに注目が集まっている。 このプログラムは、監視対象がコンピュータやスマートフォンを通じてアクセスしたり交流するすべての内容を、まるで手のひらを見るかのように監視者に見せる強力なハッキング ツールとして知られている。 このプログラムを製作したハッキングチームはホームページを通じて、このプログラムが「監視対象がインターネットを利用する時、文書やメッセージをやりとりする時、国境を越える時」全てのことを教えると広報している。その上、このプログラムはグーグルのgmail、マイクロソフトのメッセンジャーであるスカイプ、各種のSNSなど、韓国で家宅捜索令状を通じても監視が容易でなかったインターネット活動に対しても容易に監視できることが分かった。 製作業者がホームページに明らかにした監視可能対象だけでも、スカイプをはじめ各種ボイスコール、SNS、各種オーディオやビデオファイルなど広範囲だ。 さらにはOSとプラットホームも限定を受けないので、マイクロソフトのwindow、linux、グーグルのandroid、アップルのiOS、ブラックベリーやシンビアンなど、すべてのOSからハッキングできる。

この強力なハッキング ツールの前では暗号化しても効果がないと評価されている。 匿名を要求したあるセキュリティー専門家は、「該当プログラムはまだ知られていない弱点を利用してスパイウェアを設置し、システム管理者が開けて置いた“バックドア”を通じて情報を抜き出す方式なので、いくら暗号化していてもキーボードからの入力値をほとんどそのまま見ることができる」と説明した。

訳J.S(2329字)