原発情報を4回流出させる

韓水原Eメール通じ悪性コード

内部資料10万件確保と主張

ブログやSNSでハッキング誇示

合同捜査団、IP追跡で地方と確認

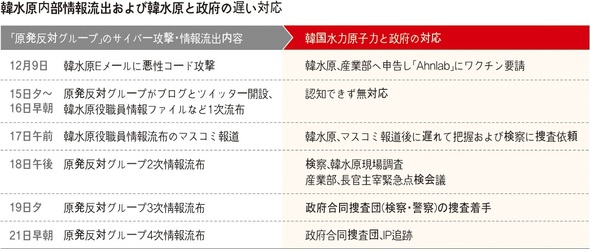

「原発反対グループ」を自称するハッカーと思われる人物が韓国水力原子力(韓水原)から盗み出した対外秘資料などを次々と公開し、流出者の正体と資料入手経路に関心が集まっている。検察と警察のサイバー犯罪捜査専門やインターネット振興院、通信3社の派遣人材などで構成された個人情報犯罪政府合同捜査団は21日、IPを確認するなど流出者追跡を本格化させた。

原発反対グループは自らがハッキングを通じ原発設計制御プログラム他すべての機密資料を手に入れ、韓水原に対するサイバー攻撃も自分がやったとポータル、ブログ、SNSを通じて誇示している。原発稼動中止を要求し原発システムを破壊すると脅しているが、いたずらと思える金銭要求など本当の意図を推し量るのが難しい。だが、今月9日の韓水原に対するサイバー攻撃を実際の敢行したとみられ、2回目の攻撃威嚇を作り話と決めつけがたい側面もかなりある。

この人物は9日に韓水原役職員のEメールを通じ悪性コード攻撃をして初めて姿を表わした。最初は「原発反対グループ」という名称を使うことはなかった。ただ、悪性コード感染時にハード破壊機能が実行され「Who am I?(私は誰でしょう?)」というメッセージを出させたことが分かった。その後、この人物は15日開設したポータルのブログに載せた文とイメージなどを通じ、「安全と生命を威嚇する原発反対」を主張し韓水原の内部資料を流出させ始めた。

また、流出文書に「Who am I?」のイメージを加え自身が前回のサイバー攻撃を敢行したことを知らせた。韓水原に悪性ウイルス約1万6250個を送り付け、内部資料約10万件を確保したという主張もした。さらに、ハッキング成果を知らせるため自身を原発反対グループ韓国支部長だと紹介するEメールを『ハンギョレ』に送り付けるかと思えば、ツイッターメッセージなどを通して国内のマスコミだけでなく、BBCやCNNなどの外信にも情報公開事実を積極的に知らせ犯行を誇示した。その後のブログではハワイにいるように装ったが、文を載せたIPは国内であることが確認されている。

検察は17日に韓水原側から申告を受け付けたのに続き、19日に政府合同捜査団に事件を担当させ韓水原対外秘文書などをインターネットに載せた流布者検挙と流出経路確認を本格化させた。合同捜査団はこの日「流布者が主な情報を載せたと推定された地方に捜査官を送り、追加の流出がないよう古里(コリ)、月城(ウォルソン)原子力発電所にも職員を派遣した」と明らかにした。合同捜査団は流布者検挙とともに追加流出防止のために古里原発(釜山機張郡)と月城原発(慶尚北道慶州)での点検作業も始めた。

流出者の正体がすぐ判明するかまだ分からない。文を載せたIPが確認されたため流布者検挙は短期間でされるとも思われるが、「韓水原データセンターを直接ハッキングした」という話が事実なら、捜査は長期化する可能性がある。高度なハッカーが検警の追跡を予想し様々な経路を迂回接続してハッキングしたとすると経路確認だけでも数か月かかるためだ。

韓国語原文入力:2014.12.21 22:19