еҢ—жңқй®®гҒ®гғҸгғғгӮ«гғјзө„з№”гҖҒйҹ“еӣҪгҒ®гҖҢиЁҳиҖ…гғ»иӯ°е“Ўе®ӨгҖҚиЈ…гҒ„ж•°зҷҫдәәгҒ«гғ•гӮЈгғғгӮ·гғігӮ°гғЎгғјгғ«

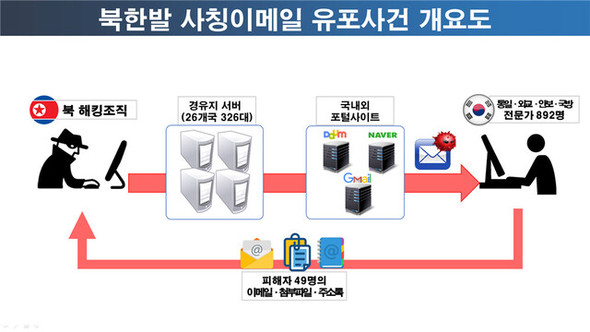

гҖҖеҢ—жңқй®®гҒ®гғҸгғғгӮ«гғјзө„з№”гҒҢиЁҳиҖ…гҖҒеӣҪдјҡиӯ°е“Ўе®ӨгҖҒе…¬е…ұж©ҹй–ўгӮ’и©җз§°гҒ—гҖҒйҹ“еӣҪеӣҪеҶ…гҒ®еӨ–дәӨгғ»е®үе…ЁдҝқйҡңеҲҶйҮҺгҒ®е°Ӯй–Җ家гӮүж•°зҷҫдәәгҒ«гҖҢгғ•гӮЈгғғгӮ·гғігӮ°гғЎгғјгғ«гҖҚгӮ’йҖҒгҒЈгҒҹжғ…жіҒгҒҢжҳҺгӮүгҒӢгҒ«гҒӘгҒЈгҒҹгҖӮ

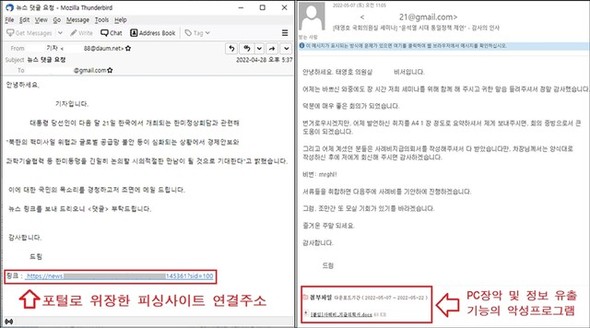

гҖҖиӯҰеҜҹеәҒеӣҪ家жҚңжҹ»жң¬йғЁгӮөгӮӨгғҗгғјжҚңжҹ»еұҖгҒҜ25ж—ҘгҖҒж”ҝжЁ©еј•з¶ҷгҒҺ委員дјҡгҒ®жӢ…еҪ“иЁҳиҖ…гӮ’и©җз§°гҒ—гҒҹйӣ»еӯҗгғЎгғјгғ«пјҲ4жңҲ28ж—ҘпјүгҖҒгғҶгғ»гғЁгғігғӣеӣҪдјҡиӯ°е“Ўе®Өз§ҳжӣёгӮ’и©җз§°гҒ—гҒҹйӣ»еӯҗгғЎгғјгғ«пјҲ5жңҲ7ж—ҘпјүгҖҒеӣҪз«ӢеӨ–дәӨйҷўгӮ’и©җз§°гҒ—гҒҹйӣ»еӯҗгғЎгғјгғ«пјҲ10жңҲ26ж—ҘпјүгҒҢгҒ„гҒҡгӮҢгӮӮгҖҢгӮӯгғ гӮ№гӮӯгғјгҖҚпјҲkimsukyпјүгҒЁгҒ—гҒҰзҹҘгӮүгӮҢгӮӢеҢ—жңқй®®еҒөеҜҹз·ҸеұҖеӮҳдёӢгҒ®гғҸгғғгӮ«гғјзө„з№”гҒҢзҷәйҖҒгҒ—гҒҹгӮӮгҒ®гҒЁгҒҝгӮүгӮҢгӮӢгҒЁгҒ„гҒҶжҚңжҹ»зөҗжһңгӮ’зҷәиЎЁгҒ—гҒҹгҖӮ

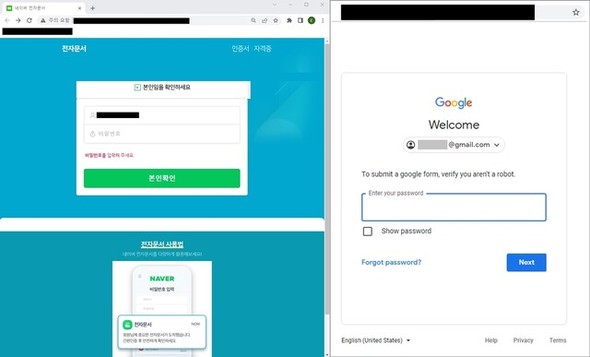

гҖҖиӯҰеҜҹгҒ®жҚңжҹ»гҒ®зөҗжһңгҖҒгғҸгғғгӮ«гғјзө„з№”гҒҜ26гӮ«еӣҪгҒ«ж•ЈгӮүгҒ°гҒЈгҒҹгӮөгғјгғҗгғј326еҸ°пјҲеӣҪеҶ…87еҸ°пјүгӮ’зөҢз”ұгҒҷгӮӢж–№жі•гҒ§IPгӮўгғүгғ¬гӮ№гӮ’еҒҪиЈ…гҒ—гҖҒеӣҪеҶ…гҒ®еӨ–дәӨгғ»зөұдёҖгғ»е®үе…Ёдҝқйҡңгғ»еӣҪйҳІеҲҶйҮҺгҒ®е°Ӯй–Җ家гҒӘгҒ©е°‘гҒӘгҒҸгҒЁгӮӮ892дәәгҒ«иЁҳиҖ…гӮ„еӣҪдјҡиӯ°е“Ўе®ӨгҒӘгҒ©гӮ’и©җз§°гҒ—гҒҹйӣ»еӯҗгғЎгғјгғ«гӮ’йҖҒгҒЈгҒҹгҖӮгҒ“гҒ®гӮҲгҒҶгҒӘгҒӘгӮҠгҒҷгҒҫгҒ—гғЎгғјгғ«гҒҜгҖҒжҺҘз¶ҡиҖ…гҒ®гӮігғігғ”гғҘгғјгӮҝгғјгҒ®жғ…е ұгӮ’еј•гҒҚеҮәгҒӣгӮӢгғ•гӮЈгғғгӮ·гғігӮ°гӮөгӮӨгғҲгҒ«иӘҳе°ҺгҒҷгӮӢгҒӢгҖҒжӮӘжҖ§гғ—гғӯгӮ°гғ©гғ гҒҢж·»д»ҳгҒ•гӮҢгҒҹеҪўгҒ гҒЈгҒҹгҖӮгғҚгӮӨгғҗгғјгӮ„гӮ°гғјгӮ°гғ«гӮ’е·§гҒҝгҒ«жЁЎгҒ—гҒҹгғ•гӮЈгғғгӮ·гғігӮ°гӮөгӮӨгғҲгҒ«йЁҷгҒ•гӮҢгҖҒиҮӘеҲҶгҒ®IDгҒЁгғ‘гӮ№гғҜгғјгғүгӮ’е…ҘеҠӣгҒ—гҒҹе°Ӯй–Җ家гҒҜгҒ“гӮҢгҒҫгҒ§49дәәгҒЁжҡ«е®ҡйӣҶиЁҲгҒ•гӮҢгҒҹгҖӮгғҸгғғгӮ«гғјзө„з№”гҒҜгҖҒеҪјгӮүгҒ®йҖҒеҸ—дҝЎйӣ»еӯҗгғЎгғјгғ«гӮ’гғӘгӮўгғ«гӮҝгӮӨгғ гҒ§зӣЈиҰ–гҒ—гҖҒж·»д»ҳж–ҮжӣёгҒЁдҪҸжүҖйҢІгӮ’жҢҒгҒЎеҮәгҒ—гҒҹгҒЁгҒ„гҒҶгҖӮгҒҹгҒ гҒ—гҖҒиў«е®іиҖ…гҒ®еӨ§еҚҠгҒҜеӨ§еӯҰж•ҷжҺҲгӮ„ж°‘й–“гҒ®з ”究員гҒ§гҒӮгӮҠгҖҒеӣҪ家ж©ҹй–ўжүҖеұһгҒ®з ”究иҖ…гҒ§гҒҜгҒӘгҒ„гҒ“гҒЁгҒҢзўәиӘҚгҒ•гӮҢгҒҹгҒЁгҖҒиӯҰеҜҹгҒҜжҳҺгӮүгҒӢгҒ«гҒ—гҒҹгҖӮ

гҖҖиӯҰеҜҹгҒҜ2014е№ҙгҒ®йҹ“еӣҪж°ҙеҠӣеҺҹеӯҗеҠӣгғҸгғғгӮӯгғігӮ°дәӢ件гҖҒ2016е№ҙгҒ®еӣҪ家е®үдҝқе®ӨгӮ’и©җз§°гҒ—гҒҹгғЎгғјгғ«зҷәйҖҒдәӢ件гҒЁгғҸгғғгӮӯгғігӮ°жүӢеҸЈгҒҢдјјгҒҰгҒ„гӮӢгҒ“гҒЁгҒӢгӮүгҖҒд»ҠеӣһгҒ®гғҸгғғгӮӯгғігӮ°гӮӮгҖҢгӮӯгғ гӮ№гӮӯгғјгҖҚгҒ®зҠҜиЎҢгҒЁеҲӨж–ӯгҒ—гҒҹгҖӮгӮөгӮӨгғҗгғјж”»ж’ғгҒ®ж №жәҗең°гҒ®IPгӮўгғүгғ¬гӮ№гӮ„жө·еӨ–гӮөгӮӨгғҲгҒ®еҠ е…Ҙжғ…е ұгҖҒзөҢз”ұең°гҒ®дҫөе…Ҙгғ»з®ЎзҗҶжүӢжі•гҖҒжӮӘжҖ§гғ—гғӯгӮ°гғ©гғ гҒ®зү№еҫҙгҒӘгҒ©гҒҢеҗҢгҒҳзӮ№гӮ’гҒқгҒ®зҗҶз”ұгҒ«жҢҷгҒ’гҒҹгҖӮIPзөҢз”ұең°гҒЁгҒ—гҒҰдҪҝгҒЈгҒҹгӮігғігғ”гғҘгғјгӮҝгғјгҒ§гҖҢгғҜгӮҜгғҒгғігҖҚпјҲйҹ“еӣҪгҒ§гҒҜиӢұиӘһејҸгҒ®зҷәйҹігғҷгӮҜгӮ·гғігҒҢдҪҝгӮҸгӮҢгӮӢпјүгҒ®гӮҲгҒҶгҒӘеҢ—жңқй®®гҒ®иЁҖи‘үгӮ’дҪҝгҒЈгҒҹгӮӨгғігӮҝгғјгғҚгғғгғҲжӨңзҙўгҒ®еұҘжӯҙгҒҢзўәиӘҚгҒ•гӮҢгҒҹзӮ№гҖҒзҠҜиЎҢгҒ®еҜҫиұЎгҒҢдёҖиІ«гҒ—гҒҰеӨ–дәӨе°Ӯй–Җ家гҒ§гҒӮгӮӢзӮ№гӮӮгҖҢгӮӯгғ гӮ№гӮӯгғјгҖҚгҒ®зҠҜиЎҢгӮ’з–‘гҒҶж №жӢ гҒ«гҒӘгҒЈгҒҹгҖӮгҖҢгӮӯгғ гӮ№гӮӯгғјгҖҚгҒҜ2020е№ҙгҒЁ2021е№ҙгҖҒйҹ“еӣҪгҒ®иЈҪи–¬дјҡзӨҫгҒЁйҹ“еӣҪеҺҹеӯҗеҠӣз ”з©¶йҷўгҒ«еҜҫгҒҷгӮӢгӮөгӮӨгғҗгғјж”»ж’ғгӮ’дё»е°ҺгҒ—гҒҹеӣЈдҪ“гҒЁжҺЁе®ҡгҒ•гӮҢгҒҰгҒ„гӮӢгҖӮ

гҖҖдёҖж–№гҖҒиӯҰеҜҹгҒҜд»ҠеӣһгҒ®гғҸгғғгӮ«гғјзө„з№”гҒҢжӮӘжҖ§гғ—гғӯгӮ°гғ©гғ пјҲгғ©гғігӮөгғ гӮҰгӮ§гӮўпјүгӮ’жөҒеёғгҒ—гҖҒеӣҪеҶ…жҘӯиҖ…13гӮ«жүҖгҒ®гӮөгғјгғҗгғј19еҸ°гӮ’ж„ҹжҹ“гҒ•гҒӣгҖҒгҒ“гӮҢгӮ’и§ЈйҷӨгҒҷгӮӢжқЎд»¶гҒ§йҮ‘йҠӯгӮ’иҰҒжұӮгҒ—гҒҹдәӢе®ҹгӮӮзўәиӘҚгҒ•гӮҢгҒҹгҒЁжҳҺгӮүгҒӢгҒ«гҒ—гҒҹгҖӮиӯҰеҜҹгҒҜгҖҒгҒ“гҒ®гҒҶгҒЎ2зӨҫгҒҢгҒқгӮҢгҒһгӮҢ130дёҮгӮҰгӮ©гғіпјҲзҙ„13дёҮ5еҚғеҶҶпјүзӣёеҪ“гҒ®гғ“гғғгғҲгӮігӮӨгғігӮ’гғҸгғғгӮ«гғјзө„з№”гҒ«ж”Ҝжү•гҒЈгҒҹгҒЁдјқгҒҲгҒҹгҖӮ

гҖҖиӯҰеҜҹгҒҜиў«е®іиҖ…гҒЁжүҖеұһдјҒжҘӯгҒ«иў«е®ідәӢе®ҹгӮ’йҖҡзҹҘгҒ—гҖҒйҹ“еӣҪгӮӨгғігӮҝгғјгғҚгғғгғҲжҢҜиҲҲйҷўгҒЁгӮ»гӮӯгғҘгғӘгғҶгӮЈгӮҪгғ•гғҲдјҡзӨҫгҒЁеҚ”еҠӣгҒ—гҒҰгғ•гӮЈгғғгӮ·гғігӮ°гӮөгӮӨгғҲгӮ’йҒ®ж–ӯгҒ—гҒҹгҖӮгҒҫгҒҹгҖҒй–ўдҝӮж©ҹй–ўгҒ«еҢ—жңқй®®гҒ®гғҸгғғгӮ«гғјзө„з№”гҒ®дҫөе…ҘжүӢжі•гҒЁгғҸгғғгӮӯгғігӮ°гғ„гғјгғ«й–ўйҖЈжғ…е ұгӮ’жҸҗдҫӣгҒ—гҒҹгҖӮиӯҰеҜҹеәҒгӮөгӮӨгғҗгғјгғҶгғӯжҚңжҹ»йҡҠгҒ®гӮӨгғ»гӮ®гғҘгғңгғійҡҠй•·гҒҜгҖҢйӣ»еӯҗгғЎгғјгғ«гҒ®гғ‘гӮ№гғҜгғјгғүгӮ’е‘Ёжңҹзҡ„гҒ«еӨүжӣҙгҒ—гҖҒ2ж®өйҡҺиӘҚиЁјгӮ’иЁӯе®ҡгҒҷгӮӢгҒЁгҒЁгӮӮгҒ«гҖҒд»–гҒ®еӣҪгҒӢгӮүгҒ®жҺҘз¶ҡгӮ’йҒ®ж–ӯгҒҷгӮӢгҒӘгҒ©гӮўгӮ«гӮҰгғігғҲгҒ®з®ЎзҗҶгӮ’еҫ№еә•гҒ—гҒҰгҒ»гҒ—гҒ„гҖҚгҒЁиҰҒи«ӢгҒ—гҒҹгҖӮ

иЁіH.J